Aus Gründen der Cybersicherheit werden hauptsächlich hardwarebasierte Firewalls eingesetzt Wird zur Überwachung und Steuerung des Verkehrsaustauschs verwendet, beschränkt auf die Systemschnittstellen des Virtualisierungshosts . In diesem Fall bietet die Virtualisierung Vorteile in Bezug auf Hardware-Management und Netzwerksicherheit . Durch die Erweiterung des Virtualisierungshostsystems um eine spezielle Firewall-basierte Sicherheitsschicht kann das Netzwerk Die Kommunikation kann gezielter überwacht und gesteuert werden.

Aus Gründen der Cybersicherheit werden hauptsächlich hardwarebasierte Firewalls eingesetzt Wird zur Überwachung und Steuerung des Verkehrsaustauschs verwendet, beschränkt auf die Systemschnittstellen des Virtualisierungshosts . In diesem Fall bietet die Virtualisierung Vorteile in Bezug auf Hardware-Management und Netzwerksicherheit . Durch die Erweiterung des Virtualisierungshostsystems um eine spezielle Firewall-basierte Sicherheitsschicht kann das Netzwerk Die Kommunikation kann gezielter überwacht und gesteuert werden.

class="TextRun SCXW157526513 BCX7" lang="EN-US" xml:lang="EN-US" data-contrast="auto" class="NormalTextRun SCXW157526513 BCX7"Virtualisierung class="TextRun SCXW157526513 BCX7" lang="EN-US" xml:lang="EN-US" data-contrast="auto" class="NormalTextRun SCXW157526513 BCX7"hardwarebasierter class="TextRun SCXW157526513 BCX7" lang="EN-US" xml:lang="EN-US" data-contrast="auto" class="NormalTextRun SCXW157526513 BCX7"Firewalls class="TextRun SCXW157526513 BCX7" lang="EN-US" xml:lang="EN-US" data-contrast="auto" class="NormalTextRun SCXW157526513 BCX7" class="TextRun SCXW157526513 BCX7" lang="EN-US" xml:lang="EN-US" data-contrast="auto" class="NormalTextRun SCXW157526513 BCX7" class="TextRun SCXW157526513 BCX7" lang="EN-US" xml:lang="EN-US" data-contrast="auto" class="NormalTextRun SCXW157526513 BCX7" class="TextRun SCXW157526513 BCX7" lang="EN-US" xml:lang="EN-US" data-contrast="auto" class="NormalTextRun SCXW157526513 BCX7"

Mit einer virtualisierten Firewall ist kein einzelne hardwarebasierte Lösung zur Integration in die Computernetzwerk . Dies führt zu einer einfacheren Handhabung und reduzierten Wartungskosten . Gleichzeitig Hardwarebasierte Firewall und Switch-Ports können eingespart werden.class="TextRun SCXW210436420 BCX7" lang="EN-US" xml:lang="EN-US" data-contrast="auto" class="NormalTextRun SCXW210436420 BCX7"Erhöhte Sicherheit class="TextRun SCXW210436420 BCX7" lang="EN-US" xml:lang="EN-US" data-contrast="auto" class="NormalTextRun SCXW210436420 BCX7"durch class="TextRun SCXW210436420 BCX7" lang="EN-US" xml:lang="EN-US" data-contrast="auto" class="NormalTextRun SCXW210436420 BCX7"Virtualisierung class="TextRun SCXW210436420 BCX7" lang="EN-US" xml:lang="EN-US" data-contrast="auto" class="NormalTextRun SCXW210436420 BCX7"von class="TextRun SCXW210436420 BCX7" lang="EN-US" xml:lang="EN-US" data-contrast="auto" class="NormalTextRun SCXW210436420 BCX7"Firewalls class="TextRun SCXW210436420 BCX7" lang="EN-US" xml:lang="EN-US" data-contrast="auto" class="NormalTextRun SCXW210436420 BCX7"

Durch die Umleitung der Kommunikation von einem physischen Gerät auf das Hostsystem können Sie den gesamten Datenverkehr für virtuelle Maschinen und externe physische Geräte steuern . Darüber hinaus bietet es Sicherheitsregulierung für virtuelle Maschinen . Dazu gehört die Einrichtung der Kommunikation Regeln für einzelne virtuelle Maschinen , die Definition von Anweisungen für den Datenaustausch und eine Verkehrssteuerung auf Protokoll- oder Dienstbasis. Beispiel für eine virtualisierte Firewall:

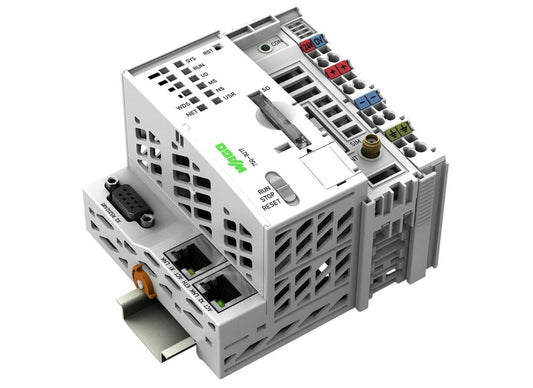

Robuster Welotec Substation-Server

Welotec RSAPC bietet eine Virtualisierungsplattform für moderne IT-Strukturen , um die Vorteile der Virtualisierung zu nutzen in Umspannwerksumgebungen . Dazu gehört die Reduzierung der Hardwarekosten sowie die Erhöhung der Verfügbarkeit und Sicherheit . Mit seinem leistungsstarken Xeon-Prozessor und 64 GB Speicher kann der RSAPC mehrere virtuelle Maschinen mit unterschiedlichen Systemen gleichzeitig . Dazu gehören Firewall- Lösungen für virtuelle Maschinen und physische Geräte.

Welotec RSAPC bietet eine Virtualisierungsplattform für moderne IT-Strukturen , um die Vorteile der Virtualisierung zu nutzen in Umspannwerksumgebungen . Dazu gehört die Reduzierung der Hardwarekosten sowie die Erhöhung der Verfügbarkeit und Sicherheit . Mit seinem leistungsstarken Xeon-Prozessor und 64 GB Speicher kann der RSAPC mehrere virtuelle Maschinen mit unterschiedlichen Systemen gleichzeitig . Dazu gehören Firewall- Lösungen für virtuelle Maschinen und physische Geräte.