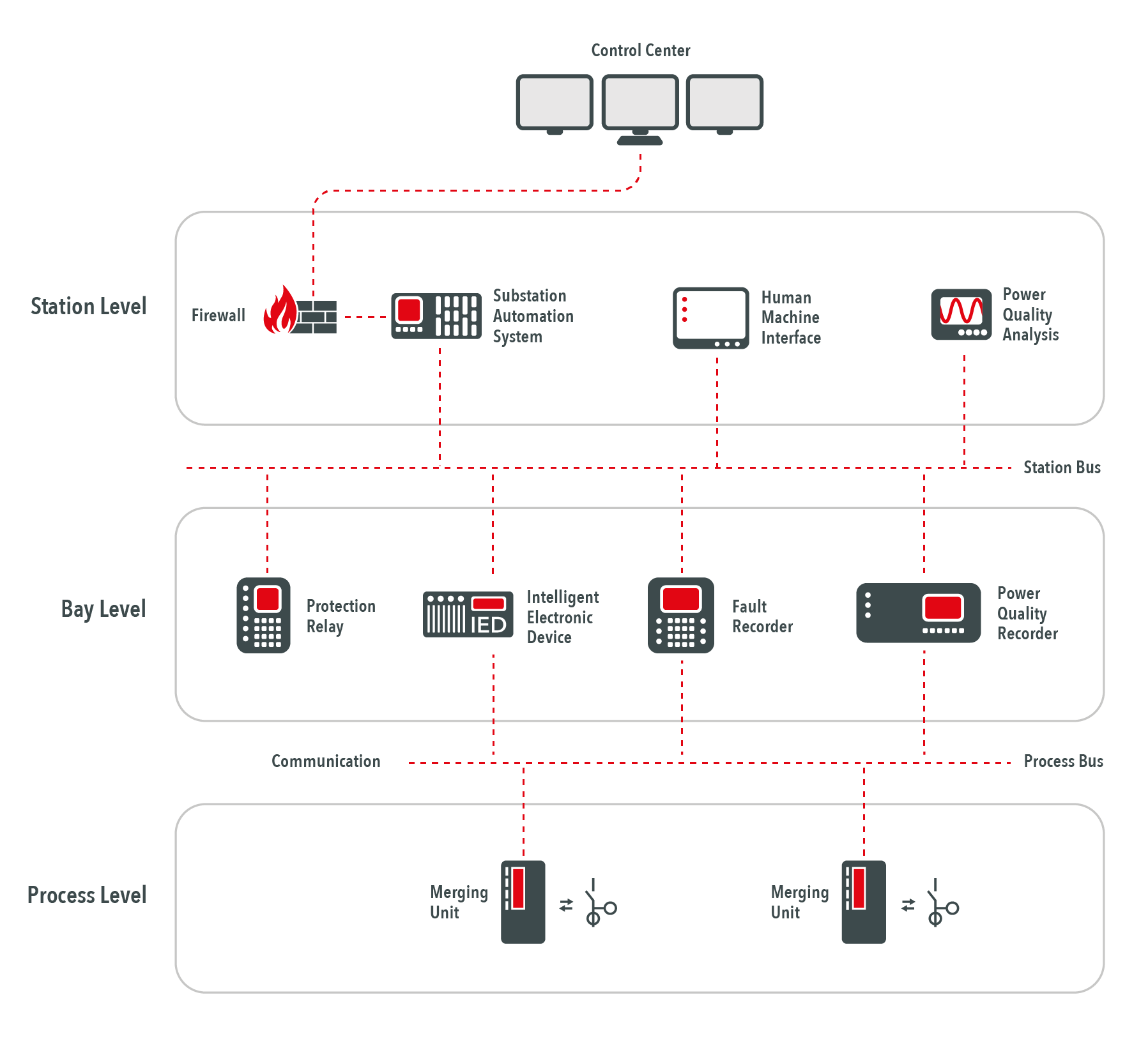

In modernen Umspannwerken gibt es unzählige digitale Geräte und Softwaresysteme, die die Stromversorgung steuern (Abb. 1). Das gilt insbesondere für Umspannwerke, die nach dem IEC 61850-Standard vollautomatisch sind. Die Geräte interagieren nicht nur aktiv mit der Fernleitzentrale. Sie kommunizieren auch innerhalb der Umspannwerksnetze miteinander und reagieren automatisch auf neue Informationen aus anderen Systemen – ohne Eingreifen der Leitzentrale.

Abb. 1: Beispielhafter Aufbau eines Umspannwerksnetzes

Abb. 1: Beispielhafter Aufbau eines Umspannwerksnetzes

Deshalb ist es wichtig, dass die Kommunikation zwischen den Geräten nicht manipuliert werden kann und es zu unerwünschten Vorfällen wie Stromausfällen kommt.

In der Vergangenheit galten Firewalls als ausreichendes Mittel, um den Zugriff Dritter auf die Geräte und Ausrüstungen im Umspannwerk zu verhindern. Sie blockieren die gängigsten Angriffsmethoden. Allerdings sind sie nur so leistungsfähig, wie ihre signaturbasierte Sperrliste vollständig ist. Darüber hinaus sind sie blind. Sie erkennen weder neuartige Angriffsmuster noch Angriffe, die über autorisierte Zugriffspunkte erfolgen. Und sie erkennen sicherlich keine problematische oder böswillige Kommunikation innerhalb eines Umspannwerks.

Cyberangriffe auf Umspannwerke sind keine Fiktion

Dass diese Risiken gerade in Krisenzeiten durchaus realistisch sind, haben bereits die Jahre 2015 und 2016 gezeigt. Am 23. Dezember 2015 kam es in der ukrainischen Hauptstadt Kiew zum ersten Blackout aufgrund gezielter Cyberangriffe. Der Angriff erfolgte auf mehrere Umspannwerke mithilfe der Schadsoftware BlackEnergy und KillDisk. Die Angreifer übernahmen über kompromittierte VPN-Zugänge die Kontrolle über mehrere Arbeitsplätze, unterbrachen die Stromversorgung und machten eine Remote-Wiederherstellung unmöglich.

Im darauffolgenden Jahr verschafften sich die Angreifer erneut per Spear-Phishing Zugang zum Unternehmensnetzwerk eines Energieversorgungsunternehmens. Von dort bewegten sie sich mehrere Monate lang lateral durch das Netzwerk, bis sie in die Betriebstechnik (OT) eines 330-kV-Umspannwerks vordringen konnten. Diesmal übernahmen sie die Arbeitsplätze nicht aus der Ferne, sondern verwendeten Malware, die speziell auf die Protokolle IEC 60870-5-104, IEC 60870-5-101 und IEC-61850 zugeschnitten war. Mit diesen schalteten sie das Umspannwerk am 16. Dezember 2016 automatisch ab und blockierten die Wiederherstellung aus der Ferne.

Gewährleistet jederzeit die Sichtbarkeit des Innenraums

Aufgrund der oben beschriebenen Risikofläche und des Ausmaßes der Auswirkungen, die ein Cyberangriff auf ein Umspannwerk haben kann, wird für Elektrizitätsversorgungsunternehmen (Versorger) der Defense-in-Depth-Ansatz empfohlen. Dieser Ansatz basiert auf drei Beobachtungen:

- Professionelle Angreifer sind herkömmlichen (signaturbasierten) Abwehrmechanismen immer mindestens einen Schritt voraus.

- Früher oder später verschaffen sich professionelle Angreifer Zugriff auf das Netzwerk.

- Einen 100-prozentigen Perimeterschutz gibt es nicht.

Für OT-Netzwerke bergen diese Realweltbeobachtungen ein besonderes Risiko. Denn OT-Geräte und Industrieprotokolle zeichnen sich noch immer durch fehlende eigene Sicherheitsmechanismen aus. Sie sind „unsicher von Haus aus“. So lassen sich etwa die in Umspannwerken klassisch eingesetzten Protokolle MMS, GOOSE und IEC-104 für Man-in-the-Middle-Angriffe missbrauchen. Bei diesen Angriffen stellen sich die Angreifer (virtuell) zwischen zwei Geräte und geben sich gegenseitig aus. In Richtung Leitstelle können Angreifer so vortäuschen, dass im Umspannwerk alles nach Plan läuft, während sie böswillige Befehle an die Aktoren (z. B. Relais oder Leistungsschalter) geben.

Abb. 2: Defense-In-Depth bietet nicht nur Perimetersicherheit, sondern auch interne Netzwerksicherheit.

Abb. 2: Defense-In-Depth bietet nicht nur Perimetersicherheit, sondern auch interne Netzwerksicherheit.

Defense-in-Depth bedeutet natürlich nicht, dass Standard-Sicherheitsmechanismen wie Firewalls, VPN-Security und Authentifizierung obsolet werden. Allerdings benötigen sie eine Erweiterung – eine zweite „Line of Defense“. Eine automatisierte und hochvernetzte OT muss wie ein moderner Staat oder Stadtstaat abgesichert werden (Abb. 2). Stadtmauer und Gatekeeper (Firewalls, Datendioden, Authentifizierung) sichern den Staat nach außen gegen leicht erkennbare Feinde (Signaturen). Polizei, Verfassungsschutzbehörden und Geheimdienste (Anomalieerkennung) sind für die innere Sicherheit im Staat zuständig. Sie sind dafür zuständig, erfolgreiche Eindringlinge frühzeitig anhand ihrer Aktivitäten zu erkennen, die sich meist von denen normaler Einwohner unterscheiden. Diese innere Sicherheit kann durch OT-Monitoring mit Anomalieerkennung hergestellt werden.

Wie funktioniert die Anomalieerkennung in einem Umspannwerk?

Die Sensoren dieses Bedrohungs- und Einbruchserkennungssystems lassen sich über Netzwerkanschlüsse oder -schalter problemlos in die OT des Umspannwerks integrieren. Innerhalb weniger Minuten kann die gesamte Kommunikation innerhalb des Umspannwerks überwacht und ausgewertet werden. Dadurch erhalten die Versorgungsunternehmen nicht nur vollständige Transparenz über ihre Umspannwerke (Abb. 3). Sie können auch Anomalien in der Kommunikation erkennen.

Anomalien umfassen alle Kommunikationsprozesse, die von der erwarteten, etablierten Kommunikation abweichen. In IEC 61850-Infrastrukturen wird die Substation Configuration Description-Datei (.scd) zum Baselining bzw. Training der Anomalieerkennung verwendet. Die Anomalieerkennung überprüft dann kontinuierlich die Kommunikation in der Unterstation auf Veränderungen. Dadurch werden auch erfolgreiche Zugriffe Dritter und Man-in-the-Middle-Angriffe sofort sichtbar. Dabei spielt es keine Rolle, ob dieses anomale Verhalten von einem „Fremden“ (einem Angreifer) oder einem regulären Bewohner der Festung (zum Beispiel einem Administrator) stammt. Es reicht, dass es anders ist.

Abb. 3: OT-Monitoring bietet vollständige Transparenz über alle aktiven Geräte und Systeme in der OT sowie deren Verbindungen und Kommunikation

Seit 2021 stellt Welotec diese Funktionen eines OT-Monitorings mit Anomalieerkennung auf seinem IEC 61850 Substation Server bereit.

Abb. 3: OT-Monitoring bietet vollständige Transparenz über alle aktiven Geräte und Systeme in der OT sowie deren Verbindungen und Kommunikation

Seit 2021 stellt Welotec diese Funktionen eines OT-Monitorings mit Anomalieerkennung auf seinem IEC 61850 Substation Server bereit.

OT-Monitoring und Anomalieerkennung mit Welotec

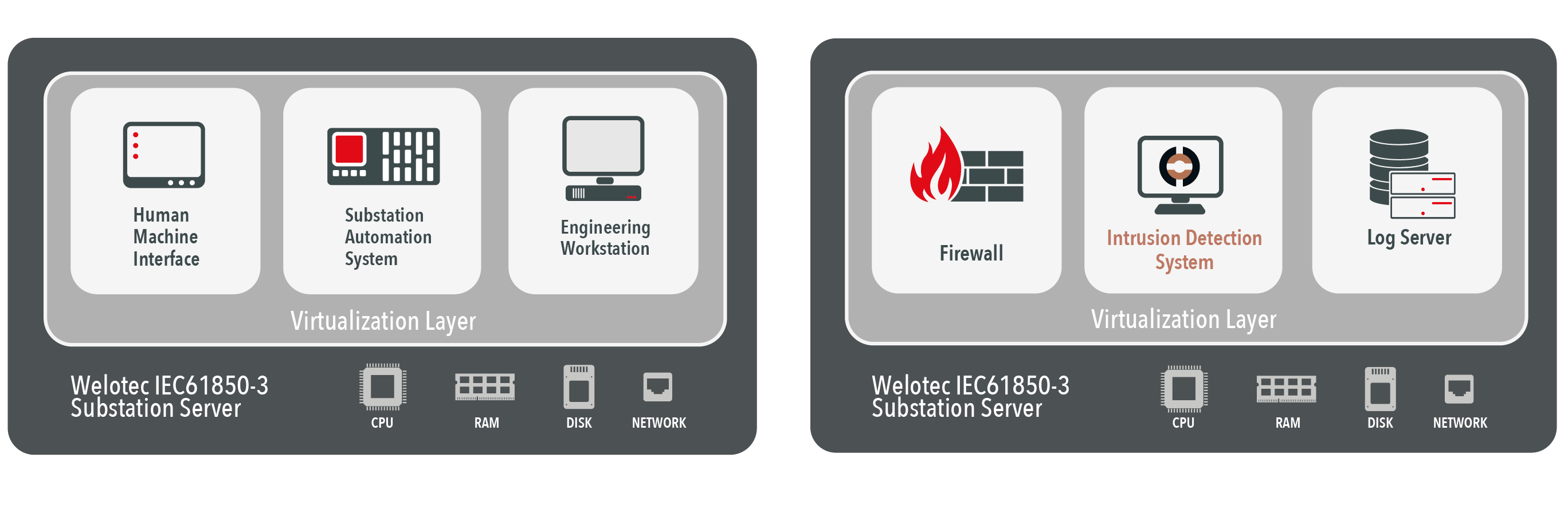

Der Welotec Substation Server (RSAPC) ist ein Virtualisierungsserver für den Einsatz in Umspannwerken. Die Hardware ist nach IEC 61850-3 und IEE 1613 zertifiziert und somit optimal für den Einsatz in Umspannwerken geeignet.

Die meisten Energieversorgungsunternehmen nutzen bereits die IEC 61850 Substation Server (RSAPC) von Welotec. Anwendungen wie HMI, Substation Gateways, Engineering Workstations und Firewalls laufen in der Regel auf einem solchen Hypervisor.

Somit müssen Energieunternehmen neben dem Welotec Substation Server keine zusätzliche Hard- oder Software in ihren Umspannwerken installieren, um OT-Sicherheit herzustellen. Rhebos OT-Monitoring mit Anomalieerkennung lässt sich einfach als weitere virtuelle Maschine starten.

Abb. 4: Der Welotec IEC 61850 Substation Server ermöglicht die Integration verschiedener Dienste und Funktionen auf einer Hardwareplattform

Der Plattformcharakter des Welotec Servers ermöglicht somit auch eine effiziente Nutzung der Hardware in Umspannwerken. Neben dem OT-Monitoring können auf der Hardware-Plattform weitere Funktionen wie Firewall, Log-Server, Engineering-Workstation sowie das gesamte Stationsautomatisierungssystem integriert werden (Abb. 4).

Dadurch können Energieversorger die Digitalisierung und Automatisierung in ihren Umspannwerken kostengünstig vorantreiben, ohne die Cybersicherheit aus den Augen zu verlieren.

Weitere Informationen zur gemeinsamen Lösung von Rhebo und Welotec: